Cyberellende was nog nooit zo leerzaam

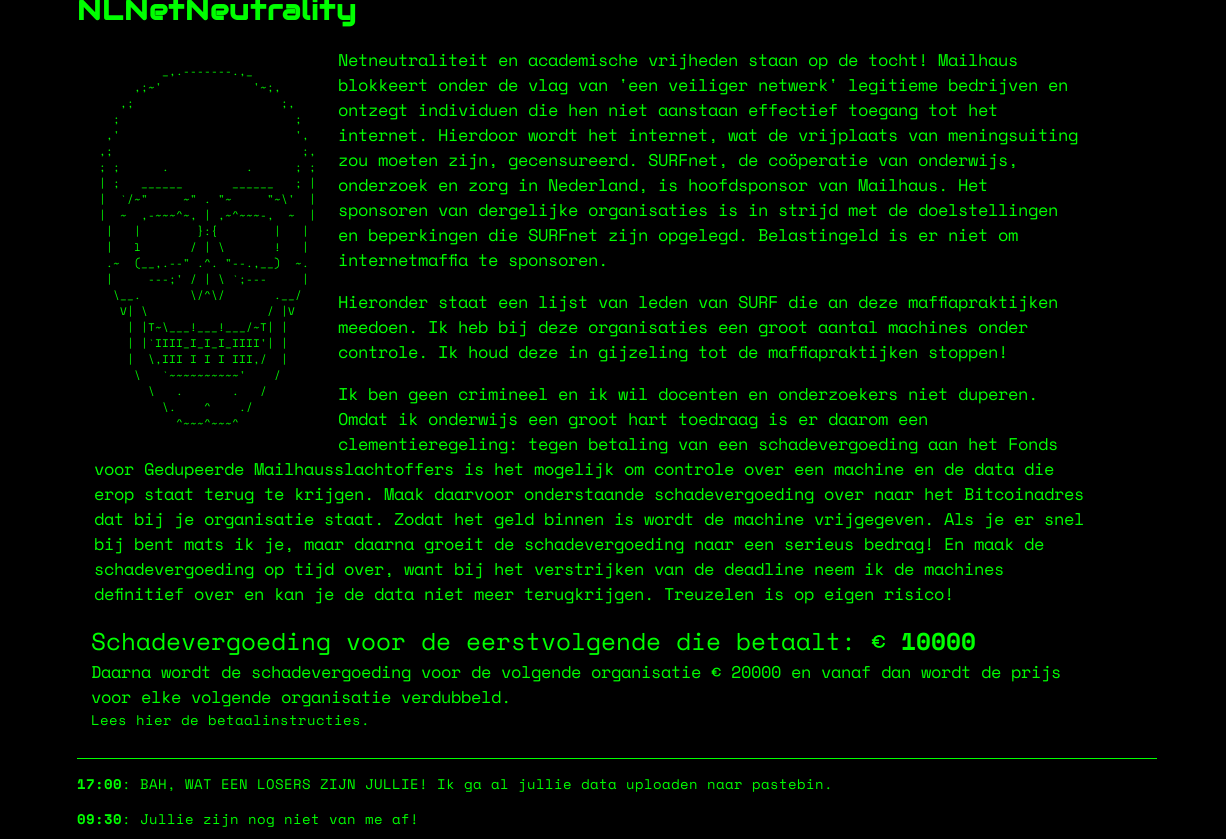

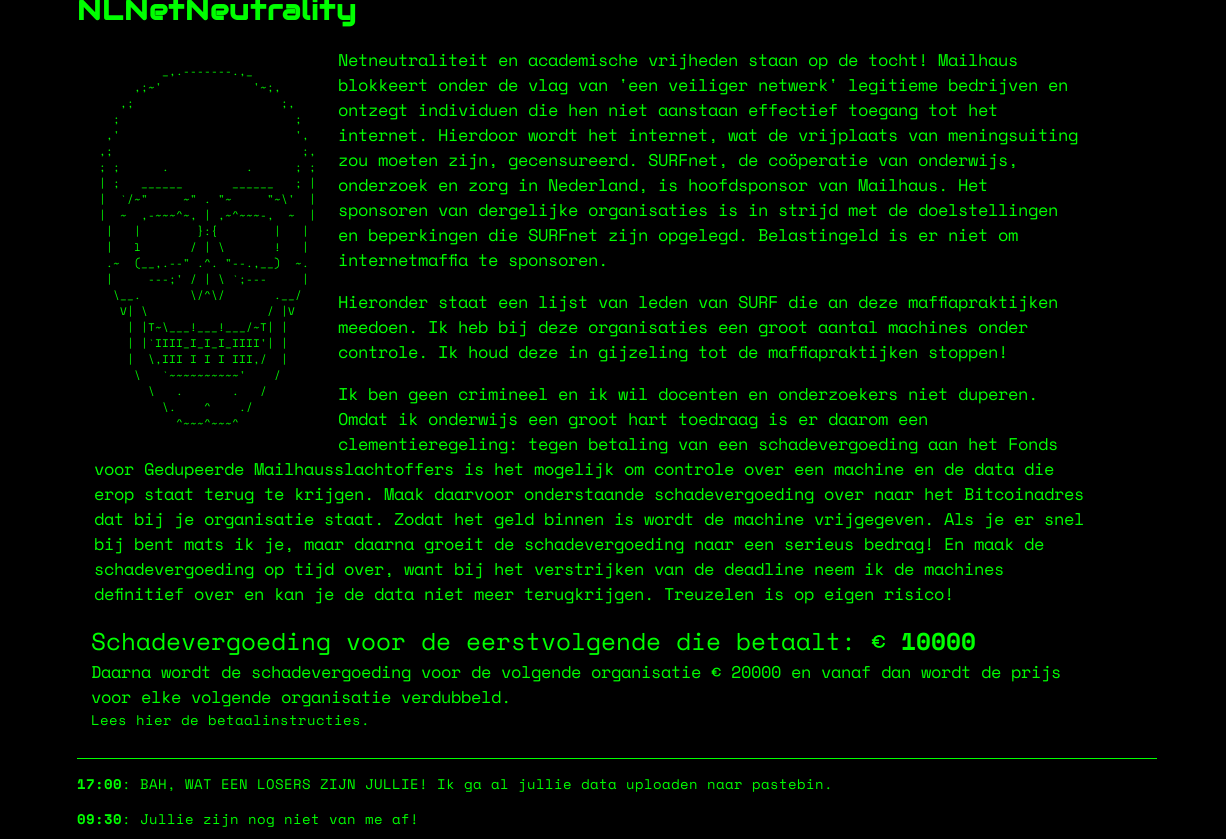

Donderdag 4 oktober 2018, 9.30. Bij de IT-helpdesk van de universiteit verschijnt een man met een opengeklapte laptop. “Hij doet raar”, zegt de man en hij draait het scherm naar de helpdeskmedewerker. “Toen ik vanochtend opstartte kreeg ik ineens dit te zien”. Het scherm is zwart en gevuld met witte letters: “Files encrypted”, “Pay now” en “Terminating this application or disconnecting from the network will result in the LOSS OF ALL DATA. More info? Go to http://nlnetneutrality.nl” Leestekens naast de tekst vormen een doodshoofd. De laptop van de onderzoeker is besmet met ransomware.

“Geen probleem”, stelt de helpdeskmedewerker, “Ik zal hem effe schoonvegen en dan zet ik de laatste versie van de shared drive terug.” Hij probeert de laptop van de man over te nemen, maar die trekt hem weer terug. “Nee! Ik heb al mijn onderzoeksdata hierop staan. Is erg gevoelig en ik vertrouw die gedeelde schijf van jullie niet.” De helpdeskmedewerker zucht: “Momentje, ben zo terug” en hij loopt naar zijn leidinggevende in de andere kamer. De man wil net gaan zitten als de volgende helpdeskmedewerker verschijnt. “Kan ik u helpen?” De man draait weer zijn laptop naar de medewerker. Die klik de afbeelding met doodshoofd weg, zet de wifi aan en bladert wat door de bestandenmappen. “Nee hoor. Niks aan het handje. Hij doet het gewoon. Succes!”

De andere medewerker treft in de kamer ernaast het hoofd van de helpdesk achter zijn scherm. Drie collega’s kijken mee en praten op hem in. “Check waar die webbeheerder allemaal toegang toe had” roept één. “Trek de site uit de lucht”, roept een andere. Het hoofd schrijft een mail: “Doodshoofd op scherm” en voegt een bijlage toe met een screenshot van hun website: ook daar het doodshoofd met dreigende tekst van NLNetneutrality. Een van de medewerkers draait zich om: “Onze site is gedefaced. De account van de webbeheerder is gehackt en we zijn die aan het resetten.” “Oh en ik heb iemand aan de balie met ransomware.” Het hoofd draait zich om: “Ik stuur wel een mail naar het CERT” en duikt weer op zijn toetsenbord. Een van zijn medewerkers zegt: “Misschien kun je ze beter even bellen…”

Het Computer Emergency Response Team blijkt die dag zwaar onderbezet. De meesten zijn op training bij SURF, de ICT-samenwerkingsorganisatie van het onderwijs en onderzoek in Nederland. De presentielijst meldt slechts een CERT-er, maar die neemt niet op. “Bel anders SURFcert”. De lijn blijkt bezet. Bij andere helpdeskmedewerkers druppelen nu ook meldingen binnen. Er zijn inmiddels vier laptops vergrendeld met dezelfde doodshoofdtekst. Een van de medewerkers begint de tekst voor te lezen die nu op hun gehackte site staat.

“Ja, ja”, onderbreekt het hoofd hem “Ze willen geld. Maar dat gaan we natuurlijk niet doen. Neem al die laptops maar in en breng ze naar CERT. Ik bel de Incident Manager. We gaan opschalen.”

De universiteit heeft sinds de recente reorganisatie haar crisismanagementproces gestroomlijnd met nieuwe bemensing en protocollen. Binnen enkele minuten gaan op verschillende afdelingen mobieltjes af. Er worden twee Crisis Management Teams geformeerd: een van de afdeling Communicatie bijeen en een van de afdeling ICT. De teams worden geleid door hun afdelingshoofden en samengesteld op basis van een oproeplijst van mensen die zich hiervoor hebben opgegeven. De meesten blijken afwezig, waardoor vervangers uit een vergelijkbare posities worden opgeroepen. Dat zijn vooral nieuwe medewerkers. Volgens protocol krijgt elk team ook een observator toegewezen die het proces documenteert en evalueert. Ik mag ICT doen.

De formatie van ons team verloopt chaotisch. Verschillende medewerkers die de oproep van de Incident Manager hebben gehad dwalen over de gang. Ons afdelingshoofd blijkt vandaag afwezig en is niet oproepbaar. Tweede in lijn blijkt clustermanager Frank, een ervaren techneut met wie we wel vaker IT-brandjes hebben geblust. Nu, in deze crisis, ziet hij zijn kans schoon om zijn waarde voor onze afdeling te bewijzen. Met ferme tred baant hij zich een weg door de volle gang en sleurt onderweg zoveel mogelijk dwalende collega’s mee naar vergaderkamer 101.

Frank loopt direct naar de flip-over, trekt er drie vellen af en plakt die naast elkaar op een lege zijwand. De medewerkers druppelen één voor één binnen, nemen een plek aan tafel en klappen hun laptops open. Zelf stel ik me verdekt op in een hoek. Als neutrale observator wil ik het proces niet beïnvloeden. Wel heb ik goed zicht op de vellen van Frank, die hij markeert met ‘feit’, ‘waarneming’ en ‘veronderstelling’. Zichtbaar tevreden, draait hij zich om.

Iedereen kijkt nu naar de Incident Manager die op een whiteboard aan een andere muur noteert: ‘phishingmail via SURF nieuwsbrief’, ‘encryptie bestanden’, ‘powershellscript met doodskop’. Hij licht toe: “Het CERT is inmiddels gealarmeerd en buigt zich over de geïnfecteerde laptops. Er zijn ook bestanden op de shared drive geraakt.” Victor, adjunct afdelingshoofd en de derde in lijn als crisismanager, vult aan: “De geraakte webbeheerder heeft zijn wachtwoord gereset. SURF meldt dat er inderdaad phishingmails namens hen verstuurd worden met een link naar de ransomware. We zijn die mails van de server aan het wissen. Moeten we het College van Bestuur informeren?”

“Nee”, zegt Frank, “nog niet” en hij wijst naar Gerda: “Hou jij de media bij.” In het dagelijks leven is ze Hoofd van de afdeling Inkoop, maar omdat daar vandaag geen behoefte aan is, is ze nu de communicatiedame. Een andere dame is van het functionele beheer van Share Point, de Microsoft werkomgeving van de universiteit. Nu monitort ze het online verkeer van en naar hun gedeelde werkomgeving. Verder zitten er nog twee afdelingshoofden, een van Infrastructuur en een van Identity & Access, maar zij krijgen geen taak toegewezen. Frank heeft dus als clusterhoofd vooral de hoofden verzameld die onder hem de verschillende afdelingen leiden. Hij vertrouwt erop dat ieder zijn taak kent in tijden van calamiteiten, zoals ze altijd al hebben gedaan.

Dit is dus de groep mensen die ik deze dag observeer. Tenminste, als ze in deze ruimte zijn, want het grootste deel loopt continu in en uit. De communicatie verloopt chaotisch en ik heb de grootste moeite om uit de flarden van feiten en veronderstellingen enig overzicht te krijgen van wat er gebeurt.

Wat mij als observator wel enorm helpt is dat de universiteit me een email account heeft toegewezen, waarmee ik kan meelezen in een groot deel van het berichtenverkeer tussen de leden van dit team en de rest van de universiteit. Zo zie ik een mail voorbijkomen van het team Communicatie. Het is een concepttekst om alle medewerkers te waarschuwen voor de nep mail van SURF. Aangeraden wordt die te negeren en te verwijderen. Het concept gaat als een pingpongbal van de ene naar de andere, met tekstwijzigingen die het er niet leesbaarder op maken. Telkens als iemand van het team hier vraagt waar die mail nu blijft, lijkt hij weer een zetje te krijgen in een andere richting. Het zal nog zo door gaan tot in de middag, voordat de mail eindelijk verstuurd wordt.

Als de discussie aan tafel stilvalt en iedereen weer in zijn laptop duikt, check ik Twitter, Facebook en Nu.nl. Daar lees ik dat ook andere onderwijsinstellingen geraakt zijn door ransomware. Studenten en medewerkers klagen dat hun accounts uit de lucht zijn. Speculaties over de dader doen de ronde. Iemand vraagt: “Internetmaffia of helden?” Ik kijk op de site NLNetneutrality.nl en lees daar dezelfde tekst die we net van onze eigen site hebben verwijderd. Eronder staat een lijst met alle universiteiten en hogescholen van Nederland. Een teller geeft aan hoeveel bestanden zijn versleuteld. Onze universiteit zou vier besmettingen hebben. Dat klopt dus. Er zouden 19.134 bestanden versleuteld zijn en we hebben nog 13 uur en 14 minuten om te betalen. Op Twitter haalt een van onze onderzoekers uit naar onze universiteit: “Waardeloos IT-beheer. Daarom bewaar ik mijn bestanden zelf.” Dit is volgens mij de man van de laptop. Maar ik zeg niets. Ik ben slechts observator.

Frank is weer terug en roept triomfantelijk: “Er wordt een mail verspreid dat mensen een malafide mail krijgen van SURF en ze die direct moeten weggooien.” Niemand reageert. Hij geeft de Incident Manager opdracht hierover een WhatsApp te versturen. Die vraagt: “Prio 1?” Frank: “Uiteraard!” Ik lees op onze WhatsApp groep: “Update: Prio verhoogd naar 1. Geïnfecteerde werkstations zijn veroorzaakt door een nieuwsbrief die afkomstig leek van SURF. Links hierin kunnen zorgen voor versleuteling bestanden lokaal en op netwerkschrijven.” De dame die normaal Sharepoint beheert en nu het netwerk monitort roept: “Ik zie dat 67 werkstations de mail hebben ontvangen en geopend. Die zouden geïnfecteerd kunnen zijn.”

Prompt komen er twee mannen binnen. Het zijn onze Chief Information Officer en Chief Information Security Officer. “We komen voor een update”. Frank raast door zijn flip-overs: “Veronderstelling: Mailhouse hack. Feit: mail met login. Waarneming: bod met doodshoofd. Medewerkers worden via een mail gewaarschuwd” Gerda corrigeert hem: “Nee, die is nog in concept. We zijn wel al mails aan het verwijderen van de server. Andere universiteiten hebben ook een doodshoofd”. De CISO heeft ook nieuws: “Er is net iemand betrapt die ergens een USB-stick in stak en wegrende. De man is niet gepakt, maar de stick wel.” Gerda: “Is in Eindhoven ook gebeurd”.

Iedereen begint nu door elkaar te praten. “CERT meldt dat er een besmetting is geconstateerd bij de centrale server, door een laptop die weer van het netwerk is getrokken. - Is dat niet die zwarte laptop van die onderzoeker, die hem niet wilde afgeven? - Is dat die man die ons ook online beschuldigd? - Of was dat die stick? - Wat voor data? - Moeten we de Autoriteit Persoonsgegevens niet bellen? - Kunnen we alles uitzetten, of zijn er toetsen gaande? - Heeft er wel datatransfer plaatsgevonden? - Kan nog steeds bluf zijn. Gewoon uitzitten en hard uitlachen. – Ja, we isoleren het besmette deel en zetten de back-up weer terug. – Moeten we alle wachtwoorden resetten. Nee dan krijg je paniek. - Stuur die USB-stick op voor analyse…”

De CIO maant tot stilte: “Hier is duidelijk sprake van een gecoördineerde aanval op verschillende universiteiten. We zijn inmiddels opgeschaald. Het Crisis Management Team van het College van Bestuur is geactiveerd.” Als de twee weer naar buiten lopen, stelt Frank voor om even pauze te nemen. Het team verlaat de kamer en ik ren achter de CISO en CIO aan. We gaan naar een andere verdieping, waar het College van Bestuur samenkomt.

De sfeer in de grote bestuurskamer voelt meteen al anders aan. De Voorzitter van het College van Bestuur kijkt rustig de tafel rond en wijst verschillende rollen aan. Ze introduceert de net binnengekomen CISO en CIO aan de rest van haar team als de verbindingslijn met het ICT-team. Iemand van Communicatie doet dat voor haar team. Er wordt iemand aangewezen die het woord voert met de buitenwereld en iemand die de media analyseert. De voorzitter geeft een instemmende knik naar de secretaris, die opstaat en drie flip-over vellen ophangt met: ‘beeldvorming’, ‘beoordeling’ en ‘besluitvorming’. Ze gaat de tafel rond voor ieders input en leidt het gesprek zonder zelf te oordelen. De hoofden van de collega’s aan tafel draaien in een vast ritme van de voorzitter die de discussie leidt naar de collega’s en de vellen met het overzicht. Mijn collega observator zit rustig te typen en maakt een foto van de flip-overs.

In nog geen half uur komen ze tot een reeks besluiten over acties die moeten worden uitgezet. De universiteit zal geen losgeld betalen. CERT neemt besmette computers in om ze schoon te maken. De waarschuwingsmail is klaar en mag verzonden worden. Communicatie stelt een Q&A op, voor het geval studenten en collega’s met vragen komen. De woordvoerder heeft ook een Q&A, mochten er journalisten gaan bellen. ICT moet het internetverkeer monitoren en uitzoeken wat er versleuteld of gelekt is. Daarna kan de Autoriteit Persoonsgegevens worden ingelicht. “Verder nog iets?” vraagt ze. Nee. “Mooi. Dan zie ik jullie hier weer over twee uur.”

Terwijl we naar buiten lopen steek ik mijn duim op naar mijn collega observator. Ze glimlacht, maar we zeggen niets. Het team mag niet beïnvloed worden en wij moeten doen alsof wij er niet zijn. Zij mag nu even pauze nemen. Ik niet, want terug in kamer 101 blijkt ICT alweer vol op stoom te zijn. Er staan gelukkig wel broodjes op tafel. Maar als ik er een pak roept Frank: “Hee, jij bent hier toch niet?!” en een enkeling begint te lachen. Zwijgend trek ik me weer terug in mijn observatiepost in de hoek.

Frank gaat zijn krabbels op de flip-over bijwerken, terwijl de rest rond een laptop staat. Eén mompelt: “Hm, video’s, een XL-sheet met namen en adressen, bonnetjes van de decaan en een bestand ‘Aanstellingen Hoogleraren’.” De bestanden zouden van de gedeelde schijf naar een verdacht IP-adres zijn gegaan – hetzelfde adres waar de ransomware om roept als die geïnstalleerd is. Frank lijkt niet geïnteresseerd en wijst naar de flip-over vellen: “Vier geïnfecteerde laptops. Daar kunnen we wat aan doen, dus dat is onze prioriteit!”

Klokslag 17.00 klapt iedereen zijn laptop dicht en verlaat kamer 101. In de tussentijd heeft onze universiteitskrant een artikel gepubliceerd, waarin een boze medewerker meldt dat onze universiteit data heeft gelekt. Het betreft een medisch onderzoek naar verstandelijk gehandicapte kinderen, compleet met video’s en contactgegevens van de ouders. Onze woordvoerder meldt dat de universiteit geraakt is door een grootschalige cyberaanval en wij er alles aan doen om de slachtoffers te informeren.

De volgende dag komen om 9.00 de drie Crisis Management Teams weer bijeen. Het College van Bestuur op de bovenste verdieping, Communicatie en wij eronder. Frank zit naast Victor, die als adjunct afdelingshoofd de derde in lijn is als crisismanager. De CIO en CISO staan aan weerszijde met hun handen achter hun rug te glimlachen. Frank zit wat onderuit gezakt en kijkt de groep rond: “Ik draag even over. Vier besmette laptops. Verschillende bestanden versleuteld. Data gelekt over baby’s. Succes ermee!” Hij staat op en gaat in een hoek zitten. De CISO en CIO vertrekken weer naar het College van Bestuur.

Victor mag blijkbaar nu de voorzitter zijn van ons crisisteam. Hij knikt naar Eva, zijn secretaresse die blijkbaar aan het team is toegevoegd. Ze staat op, verwijdert de vellen met de krabbels van Frank en hangt, duidelijk in het zicht, een vel op. Victor kijkt de groep rond: “Goed, wat weten we? En welke acties zijn daarop uitgezet?” Een voor een leggen de medewerkers hun feiten en acties op tafel. Eva pakt een stift en noteert:

• Ransomware aanval NLnetneutrality op alle universiteiten – SURF coördineert.

• 4 laptops besmet: 2 veiliggesteld, 1 vermoedelijk bij onderzoeker, 1 zoek.

• Datalek: onderzoek kinderen, declaraties decaan en aanstellingsbeleid – Onderzoeker wordt opgespoord, getroffenen worden gecontacteerd door Communicatie, CvB informeert AP.

• Phishingmail: 67 ontvangen – we monitoren het verkeer.

• Verdachte USB-stick gevonden – ligt bij CERT voor analyse.

Victor: "Mooi. Dit is dus wat we weten. Maar wat weten we niet? Waar zitten de blinde vlekken?” De dame van Sharepoint roept: “Of die 67 mensen die op die phishingmail hebben geklikt, ook besmet zijn. Van vier weten we het zeker, maar van 64 dus niet. Als ze die ransomware hebben, komen ze vanzelf bij de helpdesk. Maar als ze gebruikt worden om data van ons netwerk te halen, zien we dat dus niet.” Iemand suggereert: “Dan maar gewoon hun wachtwoorden resetten. Komen ze vanzelf naar ons toe.” Frank springt op: “Moet je nooit doen. Je weet niet wat er dan gebeurt!” Een reeks vernietigende ogen vermanen hem weer te gaan zitten.

Plots rent Victor naar buiten en komt weer binnen met een verbaasd kijkende man. Het is het Hoofd van de IT-helpdesk. “Ga zitten. Stel dat er binnen een paar uur 64 mensen aan de service balie komen om hun wachtwoord te resetten, kunnen jullie dat aan?” De man grijnst: “Ja hoor, we maken wel ergere dingen mee.” “Mooi. Hebben jullie inmiddels protocol voor wat te doen bij ransomware?” “Ja, laptop innemen, wissen en back-up terugzetten. We hebben er nog een staan, maar weten niet van wie die is.” “Ah, dat is die ene die we kwijt waren. Dankjewel, heb je verder nog nieuws? Nee, dan was dat het”.

Net als het Hoofd Helpdesk vertrekt, komen de CISO en CIO weer binnen. Victor neemt de lijst door met de heren en vervolgt: “Zijn wij bevoegd een harde wachtwoord reset te laten uitvoeren?” De CIO glimlacht: “Nee, maar ik wel. Waarom zijn jullie daar niet eerder op gekomen?” Iedereen kijkt wat schaapachtig om zich heen. “Kan de helpdesk dat wel aan? “Ja, die hebben we net ingelicht.” “Doen! SURF heeft overigens de sleutels gevonden van de ransomware, dus we kunnen gaan ontsleutelen. Prioriteit is nu kijken wat wel en niet gelekt is, dan kunnen we dat melden aan Autoriteit Persoonsgegevens en de getroffenen.”

Die middag wordt hard gewerkt om een totaaloverzicht te krijgen van al het netwerkverkeer van en naar de universiteit. De analyse van de USB-stick komt terug maar blijkt weinig spannends te bevatten. Blijkbaar een afleidingsmanoeuvre. De teller op NLnetneutrality.nl blijft onverbiddelijk aftellen. Nog een uur en dan zouden al onze 19.134 versleutelde bestanden online gepubliceerd worden – maar onze analyse wijst uit dat dat slechts bluf is. De crisisteams op de andere verdiepingen maken hier echter weinig van mee. De wachtwoorden van hun laptops zijn namelijk gereset…

Langzaam maar zeker begint de energie weg te vloeien uit ons team. Hier en daar komen mobieltjes tevoorschijn voor berichtjes aan thuisfront. Ik zie op Twitter een bericht: “Mogelijke dader cyberaanval opgepakt”. Dan komt de spelleiding binnen: “Einde oefening”.

OZON is een landelijke cybercrisisoefening waar op 4 en 5 oktober 2018 in totaal 50 Nederlandse kennisinstellingen aan deelnamen: alle universiteiten, vele hogescholen en ROC’s en enkele ziekenhuizen, medische centra, bibliotheken en onderzoeksinstituten. Ook de politie, MBO-raad, VSNU en Autoriteit Persoonsgegevens deden mee. De in totaal meer dan 2.500 deelnemers wisten alleen dat er een oefening zou zijn en niet wat hen zou overkomen – met uitzondering van de spelleiders. OZON staat voor Oefening Zonder Officiële Naam en is bedacht en geleid door SURF. De bovenstaande gebeurtenissen heb ik geconstrueerd uit ervaringen bij verschillende kennisinstellingen, van mezelf als observator en uit de verhalen die ik hoorde tijdens de evaluatie bij SURF. Die vond plaats op 9 oktober op hun kantoor in Utrecht.

De bijeenkomst zou 10.00 beginnen, maar als ik netjes op tijd binnenkom is de vergaderzaal al helemaal afgeladen. Alle spelleiders van de deelnemende instituten blijken aanwezig. De sfeer is uitbundig, er wordt flink gelachen. Remon Klein Tank, bij SURF de projectleider van OZON trapt af met een bedankje aan ene Mr. Malware. Het is iemand van het Nederlands Forensisch Instituut die de ransomware heeft geschreven. De universiteiten waren dus ook echt besmet, zonder ook echt bestanden te gijzelen of weg te sluizen. Hij krijgt veel applaus. Remon geeft een samenvatting van de oefening in de vorm van een kennisquiz, die vervolgens wordt gewonnen door Mr. Malware. Hij krijgt een sjaal.

De deelnemers blijken op verschillende niveaus mee te hebben gespeeld. Het merendeel deed het volledige spel, niveau ‘goud’. Een van hen doet verslag: ze hadden gerekend op 50 deelnemers, 75 meldden zich aan, maar op de dag werden het er meer dan 100. Van alles ging mis – dus veel geleerd. Een andere ‘goudspeler’ vult aan: “Alles wat we vooraf hadden bedacht viel weg, dus we hebben het puur op adrenaline gedaan.” Een zilver speler meldt dat zij juist heel veel hadden aan de draaiboeken en ze door de oefening hun rollen beter kunnen definiëren: “Het crisisteam moet minder zelf uitvoeren, daar hebben we nu een flexibele schil omheen van specialisten”. Overigens hadden ze wel hun firewall moeten uitzetten omdat de ransomware er niet anders doorheen kwam. Ook niveau brons komt aan het woord. In hun scenario waren mobieltjes met gevoelige data kwijt, wat uitmondde in een wilde speurtocht. Volgende keer doen ze ook mee met goud.

Dan komt ene Koen op en de zaal ontploft zowat van gelach en geklap. Hij blijkt de man op de foto met een zwart balkje voor zijn ogen, bij het bericht “Dader cyberaanval opgepakt”. Hij zwaait wat verlegen en toont statistieken van de evaluatie. “Algeheel rapportcijfer: 8,2” “Zou je de oefening aanraden bij je collega’s: 99%” Koen licht toe: “Die 1% bleek een persoon te zijn die er niet eens bij was.” De spelleiders hadden elk gemiddeld 210 uur besteed aan de voorbereidingen. Hebben zij hun oefendoelen bereikt? De helft zei ‘ja’, de andere helft ‘deels’ en niemand antwoordde ‘nee’. Links en rechts gaan vingers omhoog om aanvullingen te geven, waarbij Koen hen een microfoon in catch box toewerpt. De sponzen kubus gaat steeds sneller door de zaal en vangt veel grappige anekdotes. Hier en daar worden laptops omgegooid. Is iedereen er in 2020 ook weer bij? Jazeker.

Cyber security is vaak taaie materie. Voorlichtingen over online veiligheid staan bol van onpraktische handelingen, technische termen en zware waarschuwingen. En wat je ook doet, uiteindelijk kun je alsnog gehackt worden. Dat is niet leuk en daarom luisteren mensen wel, maar passen ze hun online gedrag nauwelijks aan. Bij een oefening gaat het niet om luisteren, maar doe je ook echt iets. Je leert ook jezelf en je collega’s beter kennen, vanuit welke veronderstellingen we onze IT-systemen gebruiken, hoe we reageren in crisissituaties, welke communicatielijnen er zijn en wat er beter kan. Kortom: cyber ellende was nog nooit zo leerzaam.

Chris van 't Hof, 14 maart 2019

“Ja, ja”, onderbreekt het hoofd hem “Ze willen geld. Maar dat gaan we natuurlijk niet doen. Neem al die laptops maar in en breng ze naar CERT. Ik bel de Incident Manager. We gaan opschalen.”

De universiteit heeft sinds de recente reorganisatie haar crisismanagementproces gestroomlijnd met nieuwe bemensing en protocollen. Binnen enkele minuten gaan op verschillende afdelingen mobieltjes af. Er worden twee Crisis Management Teams geformeerd: een van de afdeling Communicatie bijeen en een van de afdeling ICT. De teams worden geleid door hun afdelingshoofden en samengesteld op basis van een oproeplijst van mensen die zich hiervoor hebben opgegeven. De meesten blijken afwezig, waardoor vervangers uit een vergelijkbare posities worden opgeroepen. Dat zijn vooral nieuwe medewerkers. Volgens protocol krijgt elk team ook een observator toegewezen die het proces documenteert en evalueert. Ik mag ICT doen.

De formatie van ons team verloopt chaotisch. Verschillende medewerkers die de oproep van de Incident Manager hebben gehad dwalen over de gang. Ons afdelingshoofd blijkt vandaag afwezig en is niet oproepbaar. Tweede in lijn blijkt clustermanager Frank, een ervaren techneut met wie we wel vaker IT-brandjes hebben geblust. Nu, in deze crisis, ziet hij zijn kans schoon om zijn waarde voor onze afdeling te bewijzen. Met ferme tred baant hij zich een weg door de volle gang en sleurt onderweg zoveel mogelijk dwalende collega’s mee naar vergaderkamer 101.

Frank loopt direct naar de flip-over, trekt er drie vellen af en plakt die naast elkaar op een lege zijwand. De medewerkers druppelen één voor één binnen, nemen een plek aan tafel en klappen hun laptops open. Zelf stel ik me verdekt op in een hoek. Als neutrale observator wil ik het proces niet beïnvloeden. Wel heb ik goed zicht op de vellen van Frank, die hij markeert met ‘feit’, ‘waarneming’ en ‘veronderstelling’. Zichtbaar tevreden, draait hij zich om.

Iedereen kijkt nu naar de Incident Manager die op een whiteboard aan een andere muur noteert: ‘phishingmail via SURF nieuwsbrief’, ‘encryptie bestanden’, ‘powershellscript met doodskop’. Hij licht toe: “Het CERT is inmiddels gealarmeerd en buigt zich over de geïnfecteerde laptops. Er zijn ook bestanden op de shared drive geraakt.” Victor, adjunct afdelingshoofd en de derde in lijn als crisismanager, vult aan: “De geraakte webbeheerder heeft zijn wachtwoord gereset. SURF meldt dat er inderdaad phishingmails namens hen verstuurd worden met een link naar de ransomware. We zijn die mails van de server aan het wissen. Moeten we het College van Bestuur informeren?”

“Nee”, zegt Frank, “nog niet” en hij wijst naar Gerda: “Hou jij de media bij.” In het dagelijks leven is ze Hoofd van de afdeling Inkoop, maar omdat daar vandaag geen behoefte aan is, is ze nu de communicatiedame. Een andere dame is van het functionele beheer van Share Point, de Microsoft werkomgeving van de universiteit. Nu monitort ze het online verkeer van en naar hun gedeelde werkomgeving. Verder zitten er nog twee afdelingshoofden, een van Infrastructuur en een van Identity & Access, maar zij krijgen geen taak toegewezen. Frank heeft dus als clusterhoofd vooral de hoofden verzameld die onder hem de verschillende afdelingen leiden. Hij vertrouwt erop dat ieder zijn taak kent in tijden van calamiteiten, zoals ze altijd al hebben gedaan.

Dit is dus de groep mensen die ik deze dag observeer. Tenminste, als ze in deze ruimte zijn, want het grootste deel loopt continu in en uit. De communicatie verloopt chaotisch en ik heb de grootste moeite om uit de flarden van feiten en veronderstellingen enig overzicht te krijgen van wat er gebeurt.

Wat mij als observator wel enorm helpt is dat de universiteit me een email account heeft toegewezen, waarmee ik kan meelezen in een groot deel van het berichtenverkeer tussen de leden van dit team en de rest van de universiteit. Zo zie ik een mail voorbijkomen van het team Communicatie. Het is een concepttekst om alle medewerkers te waarschuwen voor de nep mail van SURF. Aangeraden wordt die te negeren en te verwijderen. Het concept gaat als een pingpongbal van de ene naar de andere, met tekstwijzigingen die het er niet leesbaarder op maken. Telkens als iemand van het team hier vraagt waar die mail nu blijft, lijkt hij weer een zetje te krijgen in een andere richting. Het zal nog zo door gaan tot in de middag, voordat de mail eindelijk verstuurd wordt.

Als de discussie aan tafel stilvalt en iedereen weer in zijn laptop duikt, check ik Twitter, Facebook en Nu.nl. Daar lees ik dat ook andere onderwijsinstellingen geraakt zijn door ransomware. Studenten en medewerkers klagen dat hun accounts uit de lucht zijn. Speculaties over de dader doen de ronde. Iemand vraagt: “Internetmaffia of helden?” Ik kijk op de site NLNetneutrality.nl en lees daar dezelfde tekst die we net van onze eigen site hebben verwijderd. Eronder staat een lijst met alle universiteiten en hogescholen van Nederland. Een teller geeft aan hoeveel bestanden zijn versleuteld. Onze universiteit zou vier besmettingen hebben. Dat klopt dus. Er zouden 19.134 bestanden versleuteld zijn en we hebben nog 13 uur en 14 minuten om te betalen. Op Twitter haalt een van onze onderzoekers uit naar onze universiteit: “Waardeloos IT-beheer. Daarom bewaar ik mijn bestanden zelf.” Dit is volgens mij de man van de laptop. Maar ik zeg niets. Ik ben slechts observator.

Frank is weer terug en roept triomfantelijk: “Er wordt een mail verspreid dat mensen een malafide mail krijgen van SURF en ze die direct moeten weggooien.” Niemand reageert. Hij geeft de Incident Manager opdracht hierover een WhatsApp te versturen. Die vraagt: “Prio 1?” Frank: “Uiteraard!” Ik lees op onze WhatsApp groep: “Update: Prio verhoogd naar 1. Geïnfecteerde werkstations zijn veroorzaakt door een nieuwsbrief die afkomstig leek van SURF. Links hierin kunnen zorgen voor versleuteling bestanden lokaal en op netwerkschrijven.” De dame die normaal Sharepoint beheert en nu het netwerk monitort roept: “Ik zie dat 67 werkstations de mail hebben ontvangen en geopend. Die zouden geïnfecteerd kunnen zijn.”

Prompt komen er twee mannen binnen. Het zijn onze Chief Information Officer en Chief Information Security Officer. “We komen voor een update”. Frank raast door zijn flip-overs: “Veronderstelling: Mailhouse hack. Feit: mail met login. Waarneming: bod met doodshoofd. Medewerkers worden via een mail gewaarschuwd” Gerda corrigeert hem: “Nee, die is nog in concept. We zijn wel al mails aan het verwijderen van de server. Andere universiteiten hebben ook een doodshoofd”. De CISO heeft ook nieuws: “Er is net iemand betrapt die ergens een USB-stick in stak en wegrende. De man is niet gepakt, maar de stick wel.” Gerda: “Is in Eindhoven ook gebeurd”.

Iedereen begint nu door elkaar te praten. “CERT meldt dat er een besmetting is geconstateerd bij de centrale server, door een laptop die weer van het netwerk is getrokken. - Is dat niet die zwarte laptop van die onderzoeker, die hem niet wilde afgeven? - Is dat die man die ons ook online beschuldigd? - Of was dat die stick? - Wat voor data? - Moeten we de Autoriteit Persoonsgegevens niet bellen? - Kunnen we alles uitzetten, of zijn er toetsen gaande? - Heeft er wel datatransfer plaatsgevonden? - Kan nog steeds bluf zijn. Gewoon uitzitten en hard uitlachen. – Ja, we isoleren het besmette deel en zetten de back-up weer terug. – Moeten we alle wachtwoorden resetten. Nee dan krijg je paniek. - Stuur die USB-stick op voor analyse…”

De CIO maant tot stilte: “Hier is duidelijk sprake van een gecoördineerde aanval op verschillende universiteiten. We zijn inmiddels opgeschaald. Het Crisis Management Team van het College van Bestuur is geactiveerd.” Als de twee weer naar buiten lopen, stelt Frank voor om even pauze te nemen. Het team verlaat de kamer en ik ren achter de CISO en CIO aan. We gaan naar een andere verdieping, waar het College van Bestuur samenkomt.

De sfeer in de grote bestuurskamer voelt meteen al anders aan. De Voorzitter van het College van Bestuur kijkt rustig de tafel rond en wijst verschillende rollen aan. Ze introduceert de net binnengekomen CISO en CIO aan de rest van haar team als de verbindingslijn met het ICT-team. Iemand van Communicatie doet dat voor haar team. Er wordt iemand aangewezen die het woord voert met de buitenwereld en iemand die de media analyseert. De voorzitter geeft een instemmende knik naar de secretaris, die opstaat en drie flip-over vellen ophangt met: ‘beeldvorming’, ‘beoordeling’ en ‘besluitvorming’. Ze gaat de tafel rond voor ieders input en leidt het gesprek zonder zelf te oordelen. De hoofden van de collega’s aan tafel draaien in een vast ritme van de voorzitter die de discussie leidt naar de collega’s en de vellen met het overzicht. Mijn collega observator zit rustig te typen en maakt een foto van de flip-overs.

In nog geen half uur komen ze tot een reeks besluiten over acties die moeten worden uitgezet. De universiteit zal geen losgeld betalen. CERT neemt besmette computers in om ze schoon te maken. De waarschuwingsmail is klaar en mag verzonden worden. Communicatie stelt een Q&A op, voor het geval studenten en collega’s met vragen komen. De woordvoerder heeft ook een Q&A, mochten er journalisten gaan bellen. ICT moet het internetverkeer monitoren en uitzoeken wat er versleuteld of gelekt is. Daarna kan de Autoriteit Persoonsgegevens worden ingelicht. “Verder nog iets?” vraagt ze. Nee. “Mooi. Dan zie ik jullie hier weer over twee uur.”

Terwijl we naar buiten lopen steek ik mijn duim op naar mijn collega observator. Ze glimlacht, maar we zeggen niets. Het team mag niet beïnvloed worden en wij moeten doen alsof wij er niet zijn. Zij mag nu even pauze nemen. Ik niet, want terug in kamer 101 blijkt ICT alweer vol op stoom te zijn. Er staan gelukkig wel broodjes op tafel. Maar als ik er een pak roept Frank: “Hee, jij bent hier toch niet?!” en een enkeling begint te lachen. Zwijgend trek ik me weer terug in mijn observatiepost in de hoek.

Frank gaat zijn krabbels op de flip-over bijwerken, terwijl de rest rond een laptop staat. Eén mompelt: “Hm, video’s, een XL-sheet met namen en adressen, bonnetjes van de decaan en een bestand ‘Aanstellingen Hoogleraren’.” De bestanden zouden van de gedeelde schijf naar een verdacht IP-adres zijn gegaan – hetzelfde adres waar de ransomware om roept als die geïnstalleerd is. Frank lijkt niet geïnteresseerd en wijst naar de flip-over vellen: “Vier geïnfecteerde laptops. Daar kunnen we wat aan doen, dus dat is onze prioriteit!”

Klokslag 17.00 klapt iedereen zijn laptop dicht en verlaat kamer 101. In de tussentijd heeft onze universiteitskrant een artikel gepubliceerd, waarin een boze medewerker meldt dat onze universiteit data heeft gelekt. Het betreft een medisch onderzoek naar verstandelijk gehandicapte kinderen, compleet met video’s en contactgegevens van de ouders. Onze woordvoerder meldt dat de universiteit geraakt is door een grootschalige cyberaanval en wij er alles aan doen om de slachtoffers te informeren.

De volgende dag komen om 9.00 de drie Crisis Management Teams weer bijeen. Het College van Bestuur op de bovenste verdieping, Communicatie en wij eronder. Frank zit naast Victor, die als adjunct afdelingshoofd de derde in lijn is als crisismanager. De CIO en CISO staan aan weerszijde met hun handen achter hun rug te glimlachen. Frank zit wat onderuit gezakt en kijkt de groep rond: “Ik draag even over. Vier besmette laptops. Verschillende bestanden versleuteld. Data gelekt over baby’s. Succes ermee!” Hij staat op en gaat in een hoek zitten. De CISO en CIO vertrekken weer naar het College van Bestuur.

Victor mag blijkbaar nu de voorzitter zijn van ons crisisteam. Hij knikt naar Eva, zijn secretaresse die blijkbaar aan het team is toegevoegd. Ze staat op, verwijdert de vellen met de krabbels van Frank en hangt, duidelijk in het zicht, een vel op. Victor kijkt de groep rond: “Goed, wat weten we? En welke acties zijn daarop uitgezet?” Een voor een leggen de medewerkers hun feiten en acties op tafel. Eva pakt een stift en noteert:

• Ransomware aanval NLnetneutrality op alle universiteiten – SURF coördineert.

• 4 laptops besmet: 2 veiliggesteld, 1 vermoedelijk bij onderzoeker, 1 zoek.

• Datalek: onderzoek kinderen, declaraties decaan en aanstellingsbeleid – Onderzoeker wordt opgespoord, getroffenen worden gecontacteerd door Communicatie, CvB informeert AP.

• Phishingmail: 67 ontvangen – we monitoren het verkeer.

• Verdachte USB-stick gevonden – ligt bij CERT voor analyse.

Victor: "Mooi. Dit is dus wat we weten. Maar wat weten we niet? Waar zitten de blinde vlekken?” De dame van Sharepoint roept: “Of die 67 mensen die op die phishingmail hebben geklikt, ook besmet zijn. Van vier weten we het zeker, maar van 64 dus niet. Als ze die ransomware hebben, komen ze vanzelf bij de helpdesk. Maar als ze gebruikt worden om data van ons netwerk te halen, zien we dat dus niet.” Iemand suggereert: “Dan maar gewoon hun wachtwoorden resetten. Komen ze vanzelf naar ons toe.” Frank springt op: “Moet je nooit doen. Je weet niet wat er dan gebeurt!” Een reeks vernietigende ogen vermanen hem weer te gaan zitten.

Plots rent Victor naar buiten en komt weer binnen met een verbaasd kijkende man. Het is het Hoofd van de IT-helpdesk. “Ga zitten. Stel dat er binnen een paar uur 64 mensen aan de service balie komen om hun wachtwoord te resetten, kunnen jullie dat aan?” De man grijnst: “Ja hoor, we maken wel ergere dingen mee.” “Mooi. Hebben jullie inmiddels protocol voor wat te doen bij ransomware?” “Ja, laptop innemen, wissen en back-up terugzetten. We hebben er nog een staan, maar weten niet van wie die is.” “Ah, dat is die ene die we kwijt waren. Dankjewel, heb je verder nog nieuws? Nee, dan was dat het”.

Net als het Hoofd Helpdesk vertrekt, komen de CISO en CIO weer binnen. Victor neemt de lijst door met de heren en vervolgt: “Zijn wij bevoegd een harde wachtwoord reset te laten uitvoeren?” De CIO glimlacht: “Nee, maar ik wel. Waarom zijn jullie daar niet eerder op gekomen?” Iedereen kijkt wat schaapachtig om zich heen. “Kan de helpdesk dat wel aan? “Ja, die hebben we net ingelicht.” “Doen! SURF heeft overigens de sleutels gevonden van de ransomware, dus we kunnen gaan ontsleutelen. Prioriteit is nu kijken wat wel en niet gelekt is, dan kunnen we dat melden aan Autoriteit Persoonsgegevens en de getroffenen.”

Die middag wordt hard gewerkt om een totaaloverzicht te krijgen van al het netwerkverkeer van en naar de universiteit. De analyse van de USB-stick komt terug maar blijkt weinig spannends te bevatten. Blijkbaar een afleidingsmanoeuvre. De teller op NLnetneutrality.nl blijft onverbiddelijk aftellen. Nog een uur en dan zouden al onze 19.134 versleutelde bestanden online gepubliceerd worden – maar onze analyse wijst uit dat dat slechts bluf is. De crisisteams op de andere verdiepingen maken hier echter weinig van mee. De wachtwoorden van hun laptops zijn namelijk gereset…

Langzaam maar zeker begint de energie weg te vloeien uit ons team. Hier en daar komen mobieltjes tevoorschijn voor berichtjes aan thuisfront. Ik zie op Twitter een bericht: “Mogelijke dader cyberaanval opgepakt”. Dan komt de spelleiding binnen: “Einde oefening”.

OZON is een landelijke cybercrisisoefening waar op 4 en 5 oktober 2018 in totaal 50 Nederlandse kennisinstellingen aan deelnamen: alle universiteiten, vele hogescholen en ROC’s en enkele ziekenhuizen, medische centra, bibliotheken en onderzoeksinstituten. Ook de politie, MBO-raad, VSNU en Autoriteit Persoonsgegevens deden mee. De in totaal meer dan 2.500 deelnemers wisten alleen dat er een oefening zou zijn en niet wat hen zou overkomen – met uitzondering van de spelleiders. OZON staat voor Oefening Zonder Officiële Naam en is bedacht en geleid door SURF. De bovenstaande gebeurtenissen heb ik geconstrueerd uit ervaringen bij verschillende kennisinstellingen, van mezelf als observator en uit de verhalen die ik hoorde tijdens de evaluatie bij SURF. Die vond plaats op 9 oktober op hun kantoor in Utrecht.

De bijeenkomst zou 10.00 beginnen, maar als ik netjes op tijd binnenkom is de vergaderzaal al helemaal afgeladen. Alle spelleiders van de deelnemende instituten blijken aanwezig. De sfeer is uitbundig, er wordt flink gelachen. Remon Klein Tank, bij SURF de projectleider van OZON trapt af met een bedankje aan ene Mr. Malware. Het is iemand van het Nederlands Forensisch Instituut die de ransomware heeft geschreven. De universiteiten waren dus ook echt besmet, zonder ook echt bestanden te gijzelen of weg te sluizen. Hij krijgt veel applaus. Remon geeft een samenvatting van de oefening in de vorm van een kennisquiz, die vervolgens wordt gewonnen door Mr. Malware. Hij krijgt een sjaal.

De deelnemers blijken op verschillende niveaus mee te hebben gespeeld. Het merendeel deed het volledige spel, niveau ‘goud’. Een van hen doet verslag: ze hadden gerekend op 50 deelnemers, 75 meldden zich aan, maar op de dag werden het er meer dan 100. Van alles ging mis – dus veel geleerd. Een andere ‘goudspeler’ vult aan: “Alles wat we vooraf hadden bedacht viel weg, dus we hebben het puur op adrenaline gedaan.” Een zilver speler meldt dat zij juist heel veel hadden aan de draaiboeken en ze door de oefening hun rollen beter kunnen definiëren: “Het crisisteam moet minder zelf uitvoeren, daar hebben we nu een flexibele schil omheen van specialisten”. Overigens hadden ze wel hun firewall moeten uitzetten omdat de ransomware er niet anders doorheen kwam. Ook niveau brons komt aan het woord. In hun scenario waren mobieltjes met gevoelige data kwijt, wat uitmondde in een wilde speurtocht. Volgende keer doen ze ook mee met goud.

Dan komt ene Koen op en de zaal ontploft zowat van gelach en geklap. Hij blijkt de man op de foto met een zwart balkje voor zijn ogen, bij het bericht “Dader cyberaanval opgepakt”. Hij zwaait wat verlegen en toont statistieken van de evaluatie. “Algeheel rapportcijfer: 8,2” “Zou je de oefening aanraden bij je collega’s: 99%” Koen licht toe: “Die 1% bleek een persoon te zijn die er niet eens bij was.” De spelleiders hadden elk gemiddeld 210 uur besteed aan de voorbereidingen. Hebben zij hun oefendoelen bereikt? De helft zei ‘ja’, de andere helft ‘deels’ en niemand antwoordde ‘nee’. Links en rechts gaan vingers omhoog om aanvullingen te geven, waarbij Koen hen een microfoon in catch box toewerpt. De sponzen kubus gaat steeds sneller door de zaal en vangt veel grappige anekdotes. Hier en daar worden laptops omgegooid. Is iedereen er in 2020 ook weer bij? Jazeker.

Cyber security is vaak taaie materie. Voorlichtingen over online veiligheid staan bol van onpraktische handelingen, technische termen en zware waarschuwingen. En wat je ook doet, uiteindelijk kun je alsnog gehackt worden. Dat is niet leuk en daarom luisteren mensen wel, maar passen ze hun online gedrag nauwelijks aan. Bij een oefening gaat het niet om luisteren, maar doe je ook echt iets. Je leert ook jezelf en je collega’s beter kennen, vanuit welke veronderstellingen we onze IT-systemen gebruiken, hoe we reageren in crisissituaties, welke communicatielijnen er zijn en wat er beter kan. Kortom: cyber ellende was nog nooit zo leerzaam.

Chris van 't Hof, 14 maart 2019

|

“Ja, ja”, onderbreekt het hoofd hem “Ze willen geld. Maar dat gaan we natuurlijk niet doen. Neem al die laptops maar in en breng ze naar CERT. Ik bel de Incident Manager. We gaan opschalen.”

De universiteit heeft sinds de recente reorganisatie haar crisismanagementproces gestroomlijnd met nieuwe bemensing en protocollen. Binnen enkele minuten gaan op verschillende afdelingen mobieltjes af. Er worden twee Crisis Management Teams geformeerd: een van de afdeling Communicatie bijeen en een van de afdeling ICT. De teams worden geleid door hun afdelingshoofden en samengesteld op basis van een oproeplijst van mensen die zich hiervoor hebben opgegeven. De meesten blijken afwezig, waardoor vervangers uit een vergelijkbare posities worden opgeroepen. Dat zijn vooral nieuwe medewerkers. Volgens protocol krijgt elk team ook een observator toegewezen die het proces documenteert en evalueert. Ik mag ICT doen.

De formatie van ons team verloopt chaotisch. Verschillende medewerkers die de oproep van de Incident Manager hebben gehad dwalen over de gang. Ons afdelingshoofd blijkt vandaag afwezig en is niet oproepbaar. Tweede in lijn blijkt clustermanager Frank, een ervaren techneut met wie we wel vaker IT-brandjes hebben geblust. Nu, in deze crisis, ziet hij zijn kans schoon om zijn waarde voor onze afdeling te bewijzen. Met ferme tred baant hij zich een weg door de volle gang en sleurt onderweg zoveel mogelijk dwalende collega’s mee naar vergaderkamer 101.

Frank loopt direct naar de flip-over, trekt er drie vellen af en plakt die naast elkaar op een lege zijwand. De medewerkers druppelen één voor één binnen, nemen een plek aan tafel en klappen hun laptops open. Zelf stel ik me verdekt op in een hoek. Als neutrale observator wil ik het proces niet beïnvloeden. Wel heb ik goed zicht op de vellen van Frank, die hij markeert met ‘feit’, ‘waarneming’ en ‘veronderstelling’. Zichtbaar tevreden, draait hij zich om.

Iedereen kijkt nu naar de Incident Manager die op een whiteboard aan een andere muur noteert: ‘phishingmail via SURF nieuwsbrief’, ‘encryptie bestanden’, ‘powershellscript met doodskop’. Hij licht toe: “Het CERT is inmiddels gealarmeerd en buigt zich over de geïnfecteerde laptops. Er zijn ook bestanden op de shared drive geraakt.” Victor, adjunct afdelingshoofd en de derde in lijn als crisismanager, vult aan: “De geraakte webbeheerder heeft zijn wachtwoord gereset. SURF meldt dat er inderdaad phishingmails namens hen verstuurd worden met een link naar de ransomware. We zijn die mails van de server aan het wissen. Moeten we het College van Bestuur informeren?”

“Nee”, zegt Frank, “nog niet” en hij wijst naar Gerda: “Hou jij de media bij.” In het dagelijks leven is ze Hoofd van de afdeling Inkoop, maar omdat daar vandaag geen behoefte aan is, is ze nu de communicatiedame. Een andere dame is van het functionele beheer van Share Point, de Microsoft werkomgeving van de universiteit. Nu monitort ze het online verkeer van en naar hun gedeelde werkomgeving. Verder zitten er nog twee afdelingshoofden, een van Infrastructuur en een van Identity & Access, maar zij krijgen geen taak toegewezen. Frank heeft dus als clusterhoofd vooral de hoofden verzameld die onder hem de verschillende afdelingen leiden. Hij vertrouwt erop dat ieder zijn taak kent in tijden van calamiteiten, zoals ze altijd al hebben gedaan.

Dit is dus de groep mensen die ik deze dag observeer. Tenminste, als ze in deze ruimte zijn, want het grootste deel loopt continu in en uit. De communicatie verloopt chaotisch en ik heb de grootste moeite om uit de flarden van feiten en veronderstellingen enig overzicht te krijgen van wat er gebeurt.

Wat mij als observator wel enorm helpt is dat de universiteit me een email account heeft toegewezen, waarmee ik kan meelezen in een groot deel van het berichtenverkeer tussen de leden van dit team en de rest van de universiteit. Zo zie ik een mail voorbijkomen van het team Communicatie. Het is een concepttekst om alle medewerkers te waarschuwen voor de nep mail van SURF. Aangeraden wordt die te negeren en te verwijderen. Het concept gaat als een pingpongbal van de ene naar de andere, met tekstwijzigingen die het er niet leesbaarder op maken. Telkens als iemand van het team hier vraagt waar die mail nu blijft, lijkt hij weer een zetje te krijgen in een andere richting. Het zal nog zo door gaan tot in de middag, voordat de mail eindelijk verstuurd wordt.

Als de discussie aan tafel stilvalt en iedereen weer in zijn laptop duikt, check ik Twitter, Facebook en Nu.nl. Daar lees ik dat ook andere onderwijsinstellingen geraakt zijn door ransomware. Studenten en medewerkers klagen dat hun accounts uit de lucht zijn. Speculaties over de dader doen de ronde. Iemand vraagt: “Internetmaffia of helden?” Ik kijk op de site NLNetneutrality.nl en lees daar dezelfde tekst die we net van onze eigen site hebben verwijderd. Eronder staat een lijst met alle universiteiten en hogescholen van Nederland. Een teller geeft aan hoeveel bestanden zijn versleuteld. Onze universiteit zou vier besmettingen hebben. Dat klopt dus. Er zouden 19.134 bestanden versleuteld zijn en we hebben nog 13 uur en 14 minuten om te betalen. Op Twitter haalt een van onze onderzoekers uit naar onze universiteit: “Waardeloos IT-beheer. Daarom bewaar ik mijn bestanden zelf.” Dit is volgens mij de man van de laptop. Maar ik zeg niets. Ik ben slechts observator.

Frank is weer terug en roept triomfantelijk: “Er wordt een mail verspreid dat mensen een malafide mail krijgen van SURF en ze die direct moeten weggooien.” Niemand reageert. Hij geeft de Incident Manager opdracht hierover een WhatsApp te versturen. Die vraagt: “Prio 1?” Frank: “Uiteraard!” Ik lees op onze WhatsApp groep: “Update: Prio verhoogd naar 1. Geïnfecteerde werkstations zijn veroorzaakt door een nieuwsbrief die afkomstig leek van SURF. Links hierin kunnen zorgen voor versleuteling bestanden lokaal en op netwerkschrijven.” De dame die normaal Sharepoint beheert en nu het netwerk monitort roept: “Ik zie dat 67 werkstations de mail hebben ontvangen en geopend. Die zouden geïnfecteerd kunnen zijn.”

Prompt komen er twee mannen binnen. Het zijn onze Chief Information Officer en Chief Information Security Officer. “We komen voor een update”. Frank raast door zijn flip-overs: “Veronderstelling: Mailhouse hack. Feit: mail met login. Waarneming: bod met doodshoofd. Medewerkers worden via een mail gewaarschuwd” Gerda corrigeert hem: “Nee, die is nog in concept. We zijn wel al mails aan het verwijderen van de server. Andere universiteiten hebben ook een doodshoofd”. De CISO heeft ook nieuws: “Er is net iemand betrapt die ergens een USB-stick in stak en wegrende. De man is niet gepakt, maar de stick wel.” Gerda: “Is in Eindhoven ook gebeurd”.

Iedereen begint nu door elkaar te praten. “CERT meldt dat er een besmetting is geconstateerd bij de centrale server, door een laptop die weer van het netwerk is getrokken. - Is dat niet die zwarte laptop van die onderzoeker, die hem niet wilde afgeven? - Is dat die man die ons ook online beschuldigd? - Of was dat die stick? - Wat voor data? - Moeten we de Autoriteit Persoonsgegevens niet bellen? - Kunnen we alles uitzetten, of zijn er toetsen gaande? - Heeft er wel datatransfer plaatsgevonden? - Kan nog steeds bluf zijn. Gewoon uitzitten en hard uitlachen. – Ja, we isoleren het besmette deel en zetten de back-up weer terug. – Moeten we alle wachtwoorden resetten. Nee dan krijg je paniek. - Stuur die USB-stick op voor analyse…”

De CIO maant tot stilte: “Hier is duidelijk sprake van een gecoördineerde aanval op verschillende universiteiten. We zijn inmiddels opgeschaald. Het Crisis Management Team van het College van Bestuur is geactiveerd.” Als de twee weer naar buiten lopen, stelt Frank voor om even pauze te nemen. Het team verlaat de kamer en ik ren achter de CISO en CIO aan. We gaan naar een andere verdieping, waar het College van Bestuur samenkomt.

De sfeer in de grote bestuurskamer voelt meteen al anders aan. De Voorzitter van het College van Bestuur kijkt rustig de tafel rond en wijst verschillende rollen aan. Ze introduceert de net binnengekomen CISO en CIO aan de rest van haar team als de verbindingslijn met het ICT-team. Iemand van Communicatie doet dat voor haar team. Er wordt iemand aangewezen die het woord voert met de buitenwereld en iemand die de media analyseert. De voorzitter geeft een instemmende knik naar de secretaris, die opstaat en drie flip-over vellen ophangt met: ‘beeldvorming’, ‘beoordeling’ en ‘besluitvorming’. Ze gaat de tafel rond voor ieders input en leidt het gesprek zonder zelf te oordelen. De hoofden van de collega’s aan tafel draaien in een vast ritme van de voorzitter die de discussie leidt naar de collega’s en de vellen met het overzicht. Mijn collega observator zit rustig te typen en maakt een foto van de flip-overs.

In nog geen half uur komen ze tot een reeks besluiten over acties die moeten worden uitgezet. De universiteit zal geen losgeld betalen. CERT neemt besmette computers in om ze schoon te maken. De waarschuwingsmail is klaar en mag verzonden worden. Communicatie stelt een Q&A op, voor het geval studenten en collega’s met vragen komen. De woordvoerder heeft ook een Q&A, mochten er journalisten gaan bellen. ICT moet het internetverkeer monitoren en uitzoeken wat er versleuteld of gelekt is. Daarna kan de Autoriteit Persoonsgegevens worden ingelicht. “Verder nog iets?” vraagt ze. Nee. “Mooi. Dan zie ik jullie hier weer over twee uur.”

Terwijl we naar buiten lopen steek ik mijn duim op naar mijn collega observator. Ze glimlacht, maar we zeggen niets. Het team mag niet beïnvloed worden en wij moeten doen alsof wij er niet zijn. Zij mag nu even pauze nemen. Ik niet, want terug in kamer 101 blijkt ICT alweer vol op stoom te zijn. Er staan gelukkig wel broodjes op tafel. Maar als ik er een pak roept Frank: “Hee, jij bent hier toch niet?!” en een enkeling begint te lachen. Zwijgend trek ik me weer terug in mijn observatiepost in de hoek.

Frank gaat zijn krabbels op de flip-over bijwerken, terwijl de rest rond een laptop staat. Eén mompelt: “Hm, video’s, een XL-sheet met namen en adressen, bonnetjes van de decaan en een bestand ‘Aanstellingen Hoogleraren’.” De bestanden zouden van de gedeelde schijf naar een verdacht IP-adres zijn gegaan – hetzelfde adres waar de ransomware om roept als die geïnstalleerd is. Frank lijkt niet geïnteresseerd en wijst naar de flip-over vellen: “Vier geïnfecteerde laptops. Daar kunnen we wat aan doen, dus dat is onze prioriteit!”

Klokslag 17.00 klapt iedereen zijn laptop dicht en verlaat kamer 101. In de tussentijd heeft onze universiteitskrant een artikel gepubliceerd, waarin een boze medewerker meldt dat onze universiteit data heeft gelekt. Het betreft een medisch onderzoek naar verstandelijk gehandicapte kinderen, compleet met video’s en contactgegevens van de ouders. Onze woordvoerder meldt dat de universiteit geraakt is door een grootschalige cyberaanval en wij er alles aan doen om de slachtoffers te informeren.

De volgende dag komen om 9.00 de drie Crisis Management Teams weer bijeen. Het College van Bestuur op de bovenste verdieping, Communicatie en wij eronder. Frank zit naast Victor, die als adjunct afdelingshoofd de derde in lijn is als crisismanager. De CIO en CISO staan aan weerszijde met hun handen achter hun rug te glimlachen. Frank zit wat onderuit gezakt en kijkt de groep rond: “Ik draag even over. Vier besmette laptops. Verschillende bestanden versleuteld. Data gelekt over baby’s. Succes ermee!” Hij staat op en gaat in een hoek zitten. De CISO en CIO vertrekken weer naar het College van Bestuur.

Victor mag blijkbaar nu de voorzitter zijn van ons crisisteam. Hij knikt naar Eva, zijn secretaresse die blijkbaar aan het team is toegevoegd. Ze staat op, verwijdert de vellen met de krabbels van Frank en hangt, duidelijk in het zicht, een vel op. Victor kijkt de groep rond: “Goed, wat weten we? En welke acties zijn daarop uitgezet?” Een voor een leggen de medewerkers hun feiten en acties op tafel. Eva pakt een stift en noteert:

• Ransomware aanval NLnetneutrality op alle universiteiten – SURF coördineert.

• 4 laptops besmet: 2 veiliggesteld, 1 vermoedelijk bij onderzoeker, 1 zoek.

• Datalek: onderzoek kinderen, declaraties decaan en aanstellingsbeleid – Onderzoeker wordt opgespoord, getroffenen worden gecontacteerd door Communicatie, CvB informeert AP.

• Phishingmail: 67 ontvangen – we monitoren het verkeer.

• Verdachte USB-stick gevonden – ligt bij CERT voor analyse.

Victor: "Mooi. Dit is dus wat we weten. Maar wat weten we niet? Waar zitten de blinde vlekken?” De dame van Sharepoint roept: “Of die 67 mensen die op die phishingmail hebben geklikt, ook besmet zijn. Van vier weten we het zeker, maar van 64 dus niet. Als ze die ransomware hebben, komen ze vanzelf bij de helpdesk. Maar als ze gebruikt worden om data van ons netwerk te halen, zien we dat dus niet.” Iemand suggereert: “Dan maar gewoon hun wachtwoorden resetten. Komen ze vanzelf naar ons toe.” Frank springt op: “Moet je nooit doen. Je weet niet wat er dan gebeurt!” Een reeks vernietigende ogen vermanen hem weer te gaan zitten.

Plots rent Victor naar buiten en komt weer binnen met een verbaasd kijkende man. Het is het Hoofd van de IT-helpdesk. “Ga zitten. Stel dat er binnen een paar uur 64 mensen aan de service balie komen om hun wachtwoord te resetten, kunnen jullie dat aan?” De man grijnst: “Ja hoor, we maken wel ergere dingen mee.” “Mooi. Hebben jullie inmiddels protocol voor wat te doen bij ransomware?” “Ja, laptop innemen, wissen en back-up terugzetten. We hebben er nog een staan, maar weten niet van wie die is.” “Ah, dat is die ene die we kwijt waren. Dankjewel, heb je verder nog nieuws? Nee, dan was dat het”.

Net als het Hoofd Helpdesk vertrekt, komen de CISO en CIO weer binnen. Victor neemt de lijst door met de heren en vervolgt: “Zijn wij bevoegd een harde wachtwoord reset te laten uitvoeren?” De CIO glimlacht: “Nee, maar ik wel. Waarom zijn jullie daar niet eerder op gekomen?” Iedereen kijkt wat schaapachtig om zich heen. “Kan de helpdesk dat wel aan? “Ja, die hebben we net ingelicht.” “Doen! SURF heeft overigens de sleutels gevonden van de ransomware, dus we kunnen gaan ontsleutelen. Prioriteit is nu kijken wat wel en niet gelekt is, dan kunnen we dat melden aan Autoriteit Persoonsgegevens en de getroffenen.”

Die middag wordt hard gewerkt om een totaaloverzicht te krijgen van al het netwerkverkeer van en naar de universiteit. De analyse van de USB-stick komt terug maar blijkt weinig spannends te bevatten. Blijkbaar een afleidingsmanoeuvre. De teller op NLnetneutrality.nl blijft onverbiddelijk aftellen. Nog een uur en dan zouden al onze 19.134 versleutelde bestanden online gepubliceerd worden – maar onze analyse wijst uit dat dat slechts bluf is. De crisisteams op de andere verdiepingen maken hier echter weinig van mee. De wachtwoorden van hun laptops zijn namelijk gereset…

Langzaam maar zeker begint de energie weg te vloeien uit ons team. Hier en daar komen mobieltjes tevoorschijn voor berichtjes aan thuisfront. Ik zie op Twitter een bericht: “Mogelijke dader cyberaanval opgepakt”. Dan komt de spelleiding binnen: “Einde oefening”.

OZON is een landelijke cybercrisisoefening waar op 4 en 5 oktober 2018 in totaal 50 Nederlandse kennisinstellingen aan deelnamen: alle universiteiten, vele hogescholen en ROC’s en enkele ziekenhuizen, medische centra, bibliotheken en onderzoeksinstituten. Ook de politie, MBO-raad, VSNU en Autoriteit Persoonsgegevens deden mee. De in totaal meer dan 2.500 deelnemers wisten alleen dat er een oefening zou zijn en niet wat hen zou overkomen – met uitzondering van de spelleiders. OZON staat voor Oefening Zonder Officiële Naam en is bedacht en geleid door SURF. De bovenstaande gebeurtenissen heb ik geconstrueerd uit ervaringen bij verschillende kennisinstellingen, van mezelf als observator en uit de verhalen die ik hoorde tijdens de evaluatie bij SURF. Die vond plaats op 9 oktober op hun kantoor in Utrecht.

De bijeenkomst zou 10.00 beginnen, maar als ik netjes op tijd binnenkom is de vergaderzaal al helemaal afgeladen. Alle spelleiders van de deelnemende instituten blijken aanwezig. De sfeer is uitbundig, er wordt flink gelachen. Remon Klein Tank, bij SURF de projectleider van OZON trapt af met een bedankje aan ene Mr. Malware. Het is iemand van het Nederlands Forensisch Instituut die de ransomware heeft geschreven. De universiteiten waren dus ook echt besmet, zonder ook echt bestanden te gijzelen of weg te sluizen. Hij krijgt veel applaus. Remon geeft een samenvatting van de oefening in de vorm van een kennisquiz, die vervolgens wordt gewonnen door Mr. Malware. Hij krijgt een sjaal.

De deelnemers blijken op verschillende niveaus mee te hebben gespeeld. Het merendeel deed het volledige spel, niveau ‘goud’. Een van hen doet verslag: ze hadden gerekend op 50 deelnemers, 75 meldden zich aan, maar op de dag werden het er meer dan 100. Van alles ging mis – dus veel geleerd. Een andere ‘goudspeler’ vult aan: “Alles wat we vooraf hadden bedacht viel weg, dus we hebben het puur op adrenaline gedaan.” Een zilver speler meldt dat zij juist heel veel hadden aan de draaiboeken en ze door de oefening hun rollen beter kunnen definiëren: “Het crisisteam moet minder zelf uitvoeren, daar hebben we nu een flexibele schil omheen van specialisten”. Overigens hadden ze wel hun firewall moeten uitzetten omdat de ransomware er niet anders doorheen kwam. Ook niveau brons komt aan het woord. In hun scenario waren mobieltjes met gevoelige data kwijt, wat uitmondde in een wilde speurtocht. Volgende keer doen ze ook mee met goud.

Dan komt ene Koen op en de zaal ontploft zowat van gelach en geklap. Hij blijkt de man op de foto met een zwart balkje voor zijn ogen, bij het bericht “Dader cyberaanval opgepakt”. Hij zwaait wat verlegen en toont statistieken van de evaluatie. “Algeheel rapportcijfer: 8,2” “Zou je de oefening aanraden bij je collega’s: 99%” Koen licht toe: “Die 1% bleek een persoon te zijn die er niet eens bij was.” De spelleiders hadden elk gemiddeld 210 uur besteed aan de voorbereidingen. Hebben zij hun oefendoelen bereikt? De helft zei ‘ja’, de andere helft ‘deels’ en niemand antwoordde ‘nee’. Links en rechts gaan vingers omhoog om aanvullingen te geven, waarbij Koen hen een microfoon in catch box toewerpt. De sponzen kubus gaat steeds sneller door de zaal en vangt veel grappige anekdotes. Hier en daar worden laptops omgegooid. Is iedereen er in 2020 ook weer bij? Jazeker.

Cyber security is vaak taaie materie. Voorlichtingen over online veiligheid staan bol van onpraktische handelingen, technische termen en zware waarschuwingen. En wat je ook doet, uiteindelijk kun je alsnog gehackt worden. Dat is niet leuk en daarom luisteren mensen wel, maar passen ze hun online gedrag nauwelijks aan. Bij een oefening gaat het niet om luisteren, maar doe je ook echt iets. Je leert ook jezelf en je collega’s beter kennen, vanuit welke veronderstellingen we onze IT-systemen gebruiken, hoe we reageren in crisissituaties, welke communicatielijnen er zijn en wat er beter kan. Kortom: cyber ellende was nog nooit zo leerzaam.

Chris van 't Hof, 14 maart 2019

“Ja, ja”, onderbreekt het hoofd hem “Ze willen geld. Maar dat gaan we natuurlijk niet doen. Neem al die laptops maar in en breng ze naar CERT. Ik bel de Incident Manager. We gaan opschalen.”

De universiteit heeft sinds de recente reorganisatie haar crisismanagementproces gestroomlijnd met nieuwe bemensing en protocollen. Binnen enkele minuten gaan op verschillende afdelingen mobieltjes af. Er worden twee Crisis Management Teams geformeerd: een van de afdeling Communicatie bijeen en een van de afdeling ICT. De teams worden geleid door hun afdelingshoofden en samengesteld op basis van een oproeplijst van mensen die zich hiervoor hebben opgegeven. De meesten blijken afwezig, waardoor vervangers uit een vergelijkbare posities worden opgeroepen. Dat zijn vooral nieuwe medewerkers. Volgens protocol krijgt elk team ook een observator toegewezen die het proces documenteert en evalueert. Ik mag ICT doen.

De formatie van ons team verloopt chaotisch. Verschillende medewerkers die de oproep van de Incident Manager hebben gehad dwalen over de gang. Ons afdelingshoofd blijkt vandaag afwezig en is niet oproepbaar. Tweede in lijn blijkt clustermanager Frank, een ervaren techneut met wie we wel vaker IT-brandjes hebben geblust. Nu, in deze crisis, ziet hij zijn kans schoon om zijn waarde voor onze afdeling te bewijzen. Met ferme tred baant hij zich een weg door de volle gang en sleurt onderweg zoveel mogelijk dwalende collega’s mee naar vergaderkamer 101.

Frank loopt direct naar de flip-over, trekt er drie vellen af en plakt die naast elkaar op een lege zijwand. De medewerkers druppelen één voor één binnen, nemen een plek aan tafel en klappen hun laptops open. Zelf stel ik me verdekt op in een hoek. Als neutrale observator wil ik het proces niet beïnvloeden. Wel heb ik goed zicht op de vellen van Frank, die hij markeert met ‘feit’, ‘waarneming’ en ‘veronderstelling’. Zichtbaar tevreden, draait hij zich om.

Iedereen kijkt nu naar de Incident Manager die op een whiteboard aan een andere muur noteert: ‘phishingmail via SURF nieuwsbrief’, ‘encryptie bestanden’, ‘powershellscript met doodskop’. Hij licht toe: “Het CERT is inmiddels gealarmeerd en buigt zich over de geïnfecteerde laptops. Er zijn ook bestanden op de shared drive geraakt.” Victor, adjunct afdelingshoofd en de derde in lijn als crisismanager, vult aan: “De geraakte webbeheerder heeft zijn wachtwoord gereset. SURF meldt dat er inderdaad phishingmails namens hen verstuurd worden met een link naar de ransomware. We zijn die mails van de server aan het wissen. Moeten we het College van Bestuur informeren?”

“Nee”, zegt Frank, “nog niet” en hij wijst naar Gerda: “Hou jij de media bij.” In het dagelijks leven is ze Hoofd van de afdeling Inkoop, maar omdat daar vandaag geen behoefte aan is, is ze nu de communicatiedame. Een andere dame is van het functionele beheer van Share Point, de Microsoft werkomgeving van de universiteit. Nu monitort ze het online verkeer van en naar hun gedeelde werkomgeving. Verder zitten er nog twee afdelingshoofden, een van Infrastructuur en een van Identity & Access, maar zij krijgen geen taak toegewezen. Frank heeft dus als clusterhoofd vooral de hoofden verzameld die onder hem de verschillende afdelingen leiden. Hij vertrouwt erop dat ieder zijn taak kent in tijden van calamiteiten, zoals ze altijd al hebben gedaan.

Dit is dus de groep mensen die ik deze dag observeer. Tenminste, als ze in deze ruimte zijn, want het grootste deel loopt continu in en uit. De communicatie verloopt chaotisch en ik heb de grootste moeite om uit de flarden van feiten en veronderstellingen enig overzicht te krijgen van wat er gebeurt.

Wat mij als observator wel enorm helpt is dat de universiteit me een email account heeft toegewezen, waarmee ik kan meelezen in een groot deel van het berichtenverkeer tussen de leden van dit team en de rest van de universiteit. Zo zie ik een mail voorbijkomen van het team Communicatie. Het is een concepttekst om alle medewerkers te waarschuwen voor de nep mail van SURF. Aangeraden wordt die te negeren en te verwijderen. Het concept gaat als een pingpongbal van de ene naar de andere, met tekstwijzigingen die het er niet leesbaarder op maken. Telkens als iemand van het team hier vraagt waar die mail nu blijft, lijkt hij weer een zetje te krijgen in een andere richting. Het zal nog zo door gaan tot in de middag, voordat de mail eindelijk verstuurd wordt.

Als de discussie aan tafel stilvalt en iedereen weer in zijn laptop duikt, check ik Twitter, Facebook en Nu.nl. Daar lees ik dat ook andere onderwijsinstellingen geraakt zijn door ransomware. Studenten en medewerkers klagen dat hun accounts uit de lucht zijn. Speculaties over de dader doen de ronde. Iemand vraagt: “Internetmaffia of helden?” Ik kijk op de site NLNetneutrality.nl en lees daar dezelfde tekst die we net van onze eigen site hebben verwijderd. Eronder staat een lijst met alle universiteiten en hogescholen van Nederland. Een teller geeft aan hoeveel bestanden zijn versleuteld. Onze universiteit zou vier besmettingen hebben. Dat klopt dus. Er zouden 19.134 bestanden versleuteld zijn en we hebben nog 13 uur en 14 minuten om te betalen. Op Twitter haalt een van onze onderzoekers uit naar onze universiteit: “Waardeloos IT-beheer. Daarom bewaar ik mijn bestanden zelf.” Dit is volgens mij de man van de laptop. Maar ik zeg niets. Ik ben slechts observator.

Frank is weer terug en roept triomfantelijk: “Er wordt een mail verspreid dat mensen een malafide mail krijgen van SURF en ze die direct moeten weggooien.” Niemand reageert. Hij geeft de Incident Manager opdracht hierover een WhatsApp te versturen. Die vraagt: “Prio 1?” Frank: “Uiteraard!” Ik lees op onze WhatsApp groep: “Update: Prio verhoogd naar 1. Geïnfecteerde werkstations zijn veroorzaakt door een nieuwsbrief die afkomstig leek van SURF. Links hierin kunnen zorgen voor versleuteling bestanden lokaal en op netwerkschrijven.” De dame die normaal Sharepoint beheert en nu het netwerk monitort roept: “Ik zie dat 67 werkstations de mail hebben ontvangen en geopend. Die zouden geïnfecteerd kunnen zijn.”

Prompt komen er twee mannen binnen. Het zijn onze Chief Information Officer en Chief Information Security Officer. “We komen voor een update”. Frank raast door zijn flip-overs: “Veronderstelling: Mailhouse hack. Feit: mail met login. Waarneming: bod met doodshoofd. Medewerkers worden via een mail gewaarschuwd” Gerda corrigeert hem: “Nee, die is nog in concept. We zijn wel al mails aan het verwijderen van de server. Andere universiteiten hebben ook een doodshoofd”. De CISO heeft ook nieuws: “Er is net iemand betrapt die ergens een USB-stick in stak en wegrende. De man is niet gepakt, maar de stick wel.” Gerda: “Is in Eindhoven ook gebeurd”.

Iedereen begint nu door elkaar te praten. “CERT meldt dat er een besmetting is geconstateerd bij de centrale server, door een laptop die weer van het netwerk is getrokken. - Is dat niet die zwarte laptop van die onderzoeker, die hem niet wilde afgeven? - Is dat die man die ons ook online beschuldigd? - Of was dat die stick? - Wat voor data? - Moeten we de Autoriteit Persoonsgegevens niet bellen? - Kunnen we alles uitzetten, of zijn er toetsen gaande? - Heeft er wel datatransfer plaatsgevonden? - Kan nog steeds bluf zijn. Gewoon uitzitten en hard uitlachen. – Ja, we isoleren het besmette deel en zetten de back-up weer terug. – Moeten we alle wachtwoorden resetten. Nee dan krijg je paniek. - Stuur die USB-stick op voor analyse…”

De CIO maant tot stilte: “Hier is duidelijk sprake van een gecoördineerde aanval op verschillende universiteiten. We zijn inmiddels opgeschaald. Het Crisis Management Team van het College van Bestuur is geactiveerd.” Als de twee weer naar buiten lopen, stelt Frank voor om even pauze te nemen. Het team verlaat de kamer en ik ren achter de CISO en CIO aan. We gaan naar een andere verdieping, waar het College van Bestuur samenkomt.

De sfeer in de grote bestuurskamer voelt meteen al anders aan. De Voorzitter van het College van Bestuur kijkt rustig de tafel rond en wijst verschillende rollen aan. Ze introduceert de net binnengekomen CISO en CIO aan de rest van haar team als de verbindingslijn met het ICT-team. Iemand van Communicatie doet dat voor haar team. Er wordt iemand aangewezen die het woord voert met de buitenwereld en iemand die de media analyseert. De voorzitter geeft een instemmende knik naar de secretaris, die opstaat en drie flip-over vellen ophangt met: ‘beeldvorming’, ‘beoordeling’ en ‘besluitvorming’. Ze gaat de tafel rond voor ieders input en leidt het gesprek zonder zelf te oordelen. De hoofden van de collega’s aan tafel draaien in een vast ritme van de voorzitter die de discussie leidt naar de collega’s en de vellen met het overzicht. Mijn collega observator zit rustig te typen en maakt een foto van de flip-overs.

In nog geen half uur komen ze tot een reeks besluiten over acties die moeten worden uitgezet. De universiteit zal geen losgeld betalen. CERT neemt besmette computers in om ze schoon te maken. De waarschuwingsmail is klaar en mag verzonden worden. Communicatie stelt een Q&A op, voor het geval studenten en collega’s met vragen komen. De woordvoerder heeft ook een Q&A, mochten er journalisten gaan bellen. ICT moet het internetverkeer monitoren en uitzoeken wat er versleuteld of gelekt is. Daarna kan de Autoriteit Persoonsgegevens worden ingelicht. “Verder nog iets?” vraagt ze. Nee. “Mooi. Dan zie ik jullie hier weer over twee uur.”

Terwijl we naar buiten lopen steek ik mijn duim op naar mijn collega observator. Ze glimlacht, maar we zeggen niets. Het team mag niet beïnvloed worden en wij moeten doen alsof wij er niet zijn. Zij mag nu even pauze nemen. Ik niet, want terug in kamer 101 blijkt ICT alweer vol op stoom te zijn. Er staan gelukkig wel broodjes op tafel. Maar als ik er een pak roept Frank: “Hee, jij bent hier toch niet?!” en een enkeling begint te lachen. Zwijgend trek ik me weer terug in mijn observatiepost in de hoek.

Frank gaat zijn krabbels op de flip-over bijwerken, terwijl de rest rond een laptop staat. Eén mompelt: “Hm, video’s, een XL-sheet met namen en adressen, bonnetjes van de decaan en een bestand ‘Aanstellingen Hoogleraren’.” De bestanden zouden van de gedeelde schijf naar een verdacht IP-adres zijn gegaan – hetzelfde adres waar de ransomware om roept als die geïnstalleerd is. Frank lijkt niet geïnteresseerd en wijst naar de flip-over vellen: “Vier geïnfecteerde laptops. Daar kunnen we wat aan doen, dus dat is onze prioriteit!”

Klokslag 17.00 klapt iedereen zijn laptop dicht en verlaat kamer 101. In de tussentijd heeft onze universiteitskrant een artikel gepubliceerd, waarin een boze medewerker meldt dat onze universiteit data heeft gelekt. Het betreft een medisch onderzoek naar verstandelijk gehandicapte kinderen, compleet met video’s en contactgegevens van de ouders. Onze woordvoerder meldt dat de universiteit geraakt is door een grootschalige cyberaanval en wij er alles aan doen om de slachtoffers te informeren.

De volgende dag komen om 9.00 de drie Crisis Management Teams weer bijeen. Het College van Bestuur op de bovenste verdieping, Communicatie en wij eronder. Frank zit naast Victor, die als adjunct afdelingshoofd de derde in lijn is als crisismanager. De CIO en CISO staan aan weerszijde met hun handen achter hun rug te glimlachen. Frank zit wat onderuit gezakt en kijkt de groep rond: “Ik draag even over. Vier besmette laptops. Verschillende bestanden versleuteld. Data gelekt over baby’s. Succes ermee!” Hij staat op en gaat in een hoek zitten. De CISO en CIO vertrekken weer naar het College van Bestuur.

Victor mag blijkbaar nu de voorzitter zijn van ons crisisteam. Hij knikt naar Eva, zijn secretaresse die blijkbaar aan het team is toegevoegd. Ze staat op, verwijdert de vellen met de krabbels van Frank en hangt, duidelijk in het zicht, een vel op. Victor kijkt de groep rond: “Goed, wat weten we? En welke acties zijn daarop uitgezet?” Een voor een leggen de medewerkers hun feiten en acties op tafel. Eva pakt een stift en noteert:

• Ransomware aanval NLnetneutrality op alle universiteiten – SURF coördineert.

• 4 laptops besmet: 2 veiliggesteld, 1 vermoedelijk bij onderzoeker, 1 zoek.

• Datalek: onderzoek kinderen, declaraties decaan en aanstellingsbeleid – Onderzoeker wordt opgespoord, getroffenen worden gecontacteerd door Communicatie, CvB informeert AP.

• Phishingmail: 67 ontvangen – we monitoren het verkeer.

• Verdachte USB-stick gevonden – ligt bij CERT voor analyse.

Victor: "Mooi. Dit is dus wat we weten. Maar wat weten we niet? Waar zitten de blinde vlekken?” De dame van Sharepoint roept: “Of die 67 mensen die op die phishingmail hebben geklikt, ook besmet zijn. Van vier weten we het zeker, maar van 64 dus niet. Als ze die ransomware hebben, komen ze vanzelf bij de helpdesk. Maar als ze gebruikt worden om data van ons netwerk te halen, zien we dat dus niet.” Iemand suggereert: “Dan maar gewoon hun wachtwoorden resetten. Komen ze vanzelf naar ons toe.” Frank springt op: “Moet je nooit doen. Je weet niet wat er dan gebeurt!” Een reeks vernietigende ogen vermanen hem weer te gaan zitten.

Plots rent Victor naar buiten en komt weer binnen met een verbaasd kijkende man. Het is het Hoofd van de IT-helpdesk. “Ga zitten. Stel dat er binnen een paar uur 64 mensen aan de service balie komen om hun wachtwoord te resetten, kunnen jullie dat aan?” De man grijnst: “Ja hoor, we maken wel ergere dingen mee.” “Mooi. Hebben jullie inmiddels protocol voor wat te doen bij ransomware?” “Ja, laptop innemen, wissen en back-up terugzetten. We hebben er nog een staan, maar weten niet van wie die is.” “Ah, dat is die ene die we kwijt waren. Dankjewel, heb je verder nog nieuws? Nee, dan was dat het”.

Net als het Hoofd Helpdesk vertrekt, komen de CISO en CIO weer binnen. Victor neemt de lijst door met de heren en vervolgt: “Zijn wij bevoegd een harde wachtwoord reset te laten uitvoeren?” De CIO glimlacht: “Nee, maar ik wel. Waarom zijn jullie daar niet eerder op gekomen?” Iedereen kijkt wat schaapachtig om zich heen. “Kan de helpdesk dat wel aan? “Ja, die hebben we net ingelicht.” “Doen! SURF heeft overigens de sleutels gevonden van de ransomware, dus we kunnen gaan ontsleutelen. Prioriteit is nu kijken wat wel en niet gelekt is, dan kunnen we dat melden aan Autoriteit Persoonsgegevens en de getroffenen.”

Die middag wordt hard gewerkt om een totaaloverzicht te krijgen van al het netwerkverkeer van en naar de universiteit. De analyse van de USB-stick komt terug maar blijkt weinig spannends te bevatten. Blijkbaar een afleidingsmanoeuvre. De teller op NLnetneutrality.nl blijft onverbiddelijk aftellen. Nog een uur en dan zouden al onze 19.134 versleutelde bestanden online gepubliceerd worden – maar onze analyse wijst uit dat dat slechts bluf is. De crisisteams op de andere verdiepingen maken hier echter weinig van mee. De wachtwoorden van hun laptops zijn namelijk gereset…

Langzaam maar zeker begint de energie weg te vloeien uit ons team. Hier en daar komen mobieltjes tevoorschijn voor berichtjes aan thuisfront. Ik zie op Twitter een bericht: “Mogelijke dader cyberaanval opgepakt”. Dan komt de spelleiding binnen: “Einde oefening”.

OZON is een landelijke cybercrisisoefening waar op 4 en 5 oktober 2018 in totaal 50 Nederlandse kennisinstellingen aan deelnamen: alle universiteiten, vele hogescholen en ROC’s en enkele ziekenhuizen, medische centra, bibliotheken en onderzoeksinstituten. Ook de politie, MBO-raad, VSNU en Autoriteit Persoonsgegevens deden mee. De in totaal meer dan 2.500 deelnemers wisten alleen dat er een oefening zou zijn en niet wat hen zou overkomen – met uitzondering van de spelleiders. OZON staat voor Oefening Zonder Officiële Naam en is bedacht en geleid door SURF. De bovenstaande gebeurtenissen heb ik geconstrueerd uit ervaringen bij verschillende kennisinstellingen, van mezelf als observator en uit de verhalen die ik hoorde tijdens de evaluatie bij SURF. Die vond plaats op 9 oktober op hun kantoor in Utrecht.

De bijeenkomst zou 10.00 beginnen, maar als ik netjes op tijd binnenkom is de vergaderzaal al helemaal afgeladen. Alle spelleiders van de deelnemende instituten blijken aanwezig. De sfeer is uitbundig, er wordt flink gelachen. Remon Klein Tank, bij SURF de projectleider van OZON trapt af met een bedankje aan ene Mr. Malware. Het is iemand van het Nederlands Forensisch Instituut die de ransomware heeft geschreven. De universiteiten waren dus ook echt besmet, zonder ook echt bestanden te gijzelen of weg te sluizen. Hij krijgt veel applaus. Remon geeft een samenvatting van de oefening in de vorm van een kennisquiz, die vervolgens wordt gewonnen door Mr. Malware. Hij krijgt een sjaal.

De deelnemers blijken op verschillende niveaus mee te hebben gespeeld. Het merendeel deed het volledige spel, niveau ‘goud’. Een van hen doet verslag: ze hadden gerekend op 50 deelnemers, 75 meldden zich aan, maar op de dag werden het er meer dan 100. Van alles ging mis – dus veel geleerd. Een andere ‘goudspeler’ vult aan: “Alles wat we vooraf hadden bedacht viel weg, dus we hebben het puur op adrenaline gedaan.” Een zilver speler meldt dat zij juist heel veel hadden aan de draaiboeken en ze door de oefening hun rollen beter kunnen definiëren: “Het crisisteam moet minder zelf uitvoeren, daar hebben we nu een flexibele schil omheen van specialisten”. Overigens hadden ze wel hun firewall moeten uitzetten omdat de ransomware er niet anders doorheen kwam. Ook niveau brons komt aan het woord. In hun scenario waren mobieltjes met gevoelige data kwijt, wat uitmondde in een wilde speurtocht. Volgende keer doen ze ook mee met goud.

Dan komt ene Koen op en de zaal ontploft zowat van gelach en geklap. Hij blijkt de man op de foto met een zwart balkje voor zijn ogen, bij het bericht “Dader cyberaanval opgepakt”. Hij zwaait wat verlegen en toont statistieken van de evaluatie. “Algeheel rapportcijfer: 8,2” “Zou je de oefening aanraden bij je collega’s: 99%” Koen licht toe: “Die 1% bleek een persoon te zijn die er niet eens bij was.” De spelleiders hadden elk gemiddeld 210 uur besteed aan de voorbereidingen. Hebben zij hun oefendoelen bereikt? De helft zei ‘ja’, de andere helft ‘deels’ en niemand antwoordde ‘nee’. Links en rechts gaan vingers omhoog om aanvullingen te geven, waarbij Koen hen een microfoon in catch box toewerpt. De sponzen kubus gaat steeds sneller door de zaal en vangt veel grappige anekdotes. Hier en daar worden laptops omgegooid. Is iedereen er in 2020 ook weer bij? Jazeker.